[ Sécurité ] OpenSSL, faille sur le Heartbleed

Bonjour,

Une faille de sécurité vient de voir le jour concernant OpenSSL ( CVE-2014-0160 ) !

Il s’agit d’une faille de sécurité (haute) dans la bibliothèque (heartbleed) d’OpenSSL qui permet le vol des données confidentielles.

Le bug du Heartbleed permet de lire (par n’importe qui) la mémoire des systèmes protégés par les versions vulnérables d’OpenSSL. Cela compromet fortement les clés secrètes utilisées pour identifier les fournisseurs de services et pour crypter le trafic, y compris les noms, mots de passe, et les données des contenus.

Voici un état des versions d’OpenSSL :

- OpenSSL 1.0.1 through 1.0.1f (inclusive) are vulnerable

- OpenSSL 1.0.1g is NOT vulnerable

- OpenSSL 1.0.0 branch is NOT vulnerable

- OpenSSL 0.9.8 branch is NOT vulnerable

Vous l’aurez compris, la faille touche les versions de 1.0.1 à 1.0.1f (s’arrête avant la version 1.0.1g), les versions 1.0.0 et 0.9.8 ne sont pas impactés.

Afin de garantir une protection des données (surtout vis à vis du client/visiteur), je vous recommande de faire une mise à jour du service OpenSSL.

Le site « filippo.io/Heartbleed/ » vous permettra de rapidement tester si votre site est vulnérable (ou pas).

Plus d’informations sur la faille sur le site « heartbleed.com » (:

Et pour les plus curieux, c’est sur le site « blog.existentialize.com »

Update 09 Avril, 12H40 :

Depuis ce matin 08H00, nous avons confirmation que le portail Yahoo (login.yahoo.com/mail.yahoo.com) à corrigé la faille.

C’est également le cas pour un site dans le domaine bancaire (pour plus de sécurité, le nom n’est pas donné).

Les hébergeurs continuent aujourd’hui la campagne de patch sur OpenSSL.

Update 09 Avril, 22H15 :

Un script python est sortie le 08 Avril et permet l’exploitation de la faille, il est disponible sur ce lien.

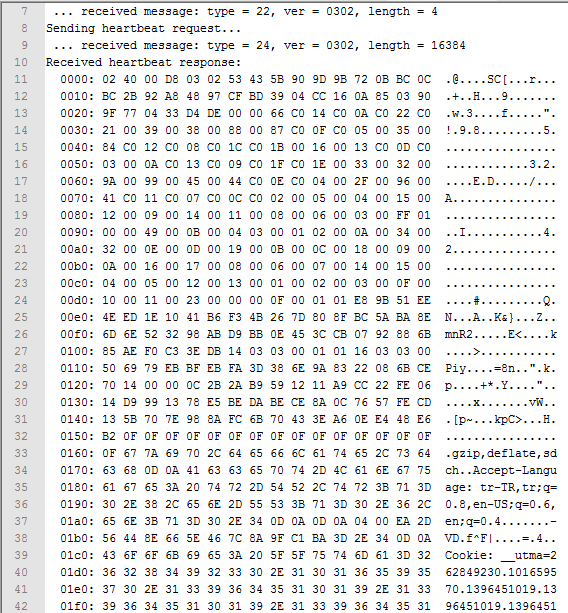

Voici un screenshot d’un exemple d’un exploit :

Sur ce screenshot, il est facilement possible de voir la récupération d’un cookie (pas la peine de le copie, le cookie n’est pas entier).

Un géant du net (Yahoo) avait été pris pour cible ce 08 Avril avec plusieurs exploitation de la faille (possible de voir plusieurs screenshots sur la toile) et je confirme également qu’il était possible de récupérer les informations (login/password) en clair (text/plain). Le client était sur une connexion SSL (https). Yahoo a finalement patché la faille ce matin un peu avant 08H00.

Je vous rappel également que la faille ce trouve sur OpenSSL et non pas sur Nginx/Apache. Cela veut donc dire que les services HTTPS ne sont pas les seuls à être touchés, vous avez également d’autres services comme SMTP, IMAP, OpenVPN, etc etc …

Après votre mise à jour d’OpenSSL, vous devrez redémarrer votre service impacté pour la bonne prise en charge.

Voici une commande pour déterminer les services qui utilise la librairie OpenSSL (linux) :

lsof | egrep 'libssl' | egrep '[D]EL' | awk '{ print $1 }' | sort | uniq

[alert type= »error » close= »false »]Mis à jour le 09 Avril 2014 : ajout d’un screenshot + script d’exploit[/alert]

![[ Sécurité ] OpenSSL, faille sur le Heartbleed [ Sécurité ] OpenSSL, faille sur le Heartbleed](https://archive.djerfy.com/wp-content/uploads/bfi_thumb/dummy-transparent-nifek5r9c2wuknzl5yd8zkpgdvze38l1s92v6oroy2.png)

![[ Edito ] Blog en standby !](https://archive.djerfy.com/wp-content/uploads/bfi_thumb/dummy-transparent-ds788kexymg3vgc2pp2q0l04wfwi1wijy1iv0wv1bq6g3yrpb418uxu.png)